Atak typu "Brute force" polega na nieustannych próbach logowania się do konta bez znajomości prawidłowego loginu i hasła. Atakujący podaje losowe wartości najczęściej w oparciu o najpopularniejsze hasła i loginy użytkowników. Dlatego instalując własnego Wordpressa na serwerze, bardzo istotna jest zmiana nazwy użytkownika na mniej oczywistą niż "admin" oraz zmiana hasła, które posiada co najmniej 8 znaków w tym cyfry, małe i duże litery oraz znaki. Atak typu "Brute force" nie polega na wykorzystaniu luk bezpieczeństwa w danej aplikacji, tylko na użyciu odpowiedniej mocy obliczeniowej do ciągłego przeprowadzania prób logowania na podstawie określonego słownika haseł (atak słownikowy) lub losowo generowanych ciągów znaków.

Poza tym ogromnym problemem podczas ataków typu "Brute force" na instalację CMS typu Wordpress jest znaczne obciążenie serwera ciągłymi próbami logowania. Rozwiązaniem tego problemu może być wprowadzenie podwójnego logowania do swojego CMS'a. Poprzez pliki .htaccess i .htpasswd możemy ustawić dodatkowe logowanie do katalogu administratora w Wordpress domena.pl/wp-admin, a także do pliku domena.pl/wp-login.php. W ten sposób podwójnie zabezpieczymy się przed atakami typu "Brute force" - pod warunkiem, że ustawimy inny login i hasło niż do panelu logowania Wordpress. Dodatkowa korzyść polega na znacznym zmniejszeniu obciążenia serwera podczas takich ataków. Ponieważ autoryzacją po pliku .htpasswd zajmuje się serwer www Apache, a nie skrypt CMS'a napisany w PHP/MySQL.

W przypadku Wordpressa zabezpieczenie katalogu wp-admin nic nie da - należy zabezpieczyć plik wp-login.php. Niestety w cPanelu i DirectAdminie nie znajdziemy narzędzi do ochrony pojedynczych plików (jest jedynie narzędzie do ochrony katalogów). Z tego powodu część kroków trzeba będzie wykonać ręcznie.

1. Logujemy się do panelu administracyjnego konta - cPanel i klikamy ikonę "Menadżer plików" w sekcji "Pliki".

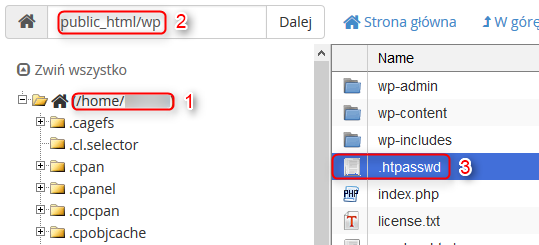

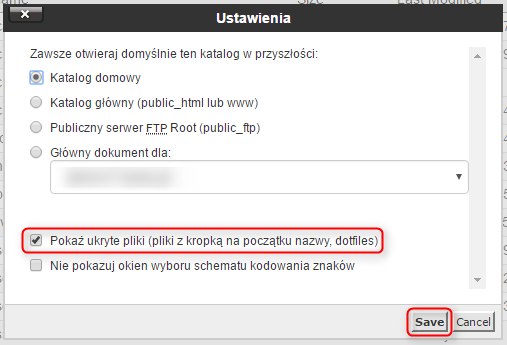

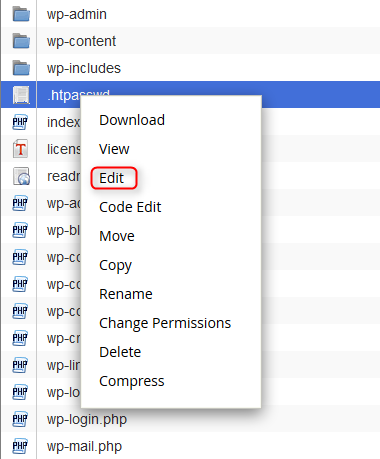

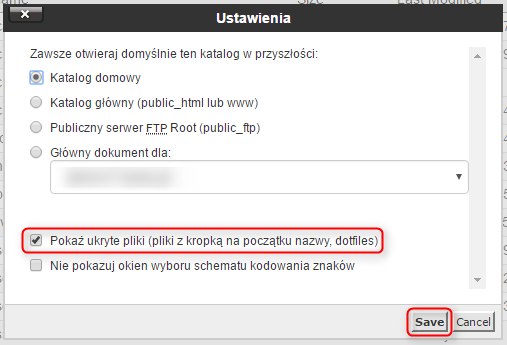

2. Wybieramy katalog gdzie znajduje się zainstalowana instancja Wordpressa, którego chcemy ochronić. Ważne, aby zaznaczyć opcję "Pokaż ukryte pliki (pliki z kropką).

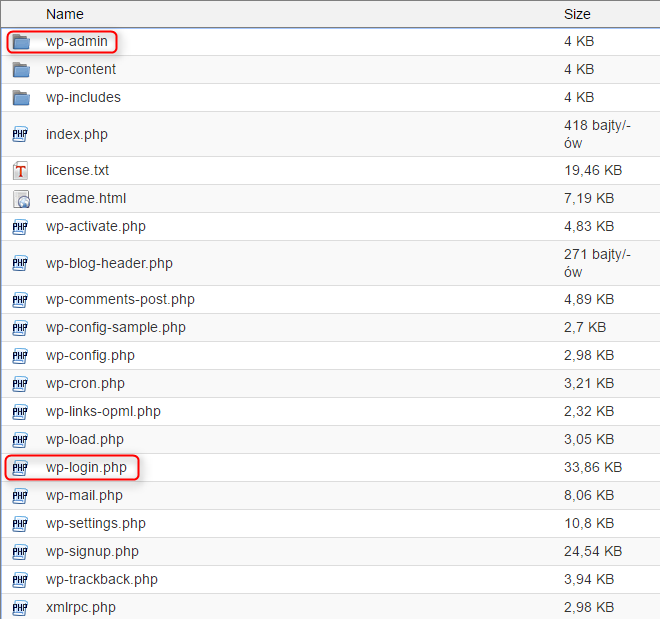

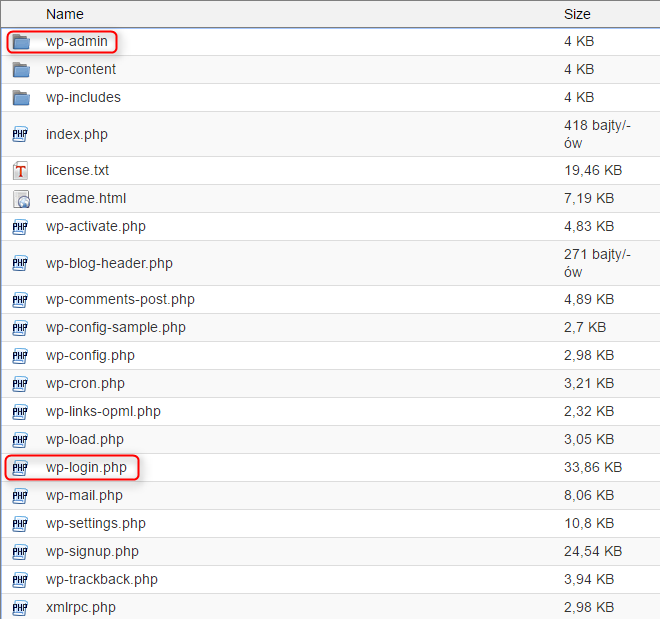

3. Po wykonaniu tej operacji ukaże nam się menadżer plików. Jeśli wybraliśmy właściwy katalog z instalacją Wordpressa, to powinny się w nim znajdować: katalog "wp-admin" i plik "wp-login.php".

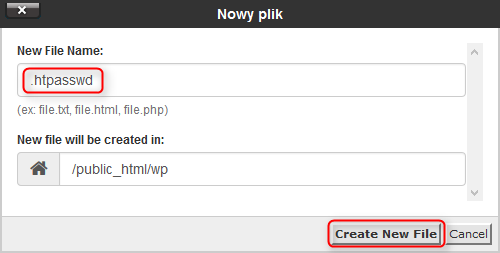

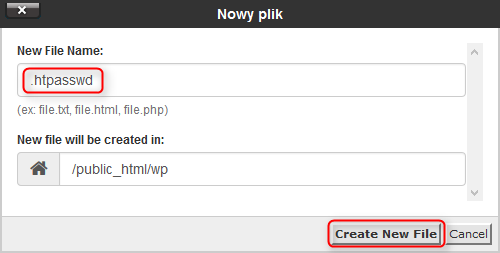

4. Następnie należy utworzyć nowy plik w katalogu z Wordpressem o nazwie ".htpasswd". U góry menadżera plików klikamy "+ Plik" - pojawi się okienko w którym podajemy nazwę pliku i naciskamy "Create New File".

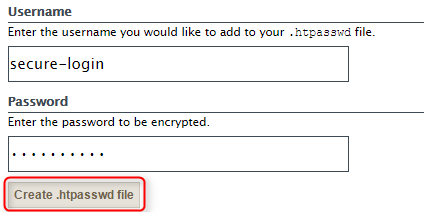

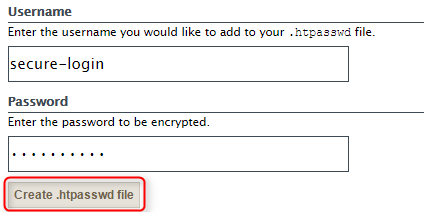

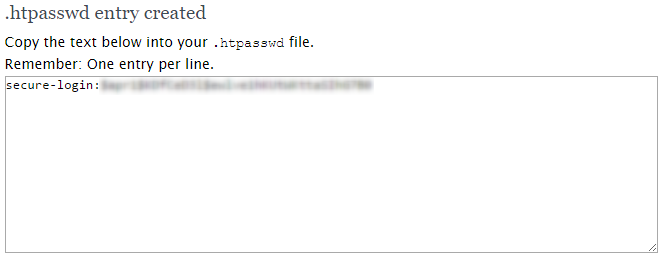

5. Utworzony w poprzednim kroku plik ".htpasswd" będzie zawierał dane do naszego nowego logowania do Wordpressa. Korzystając z generatora plików .htpasswd dostępnego pod adresem http://www.htaccesstools.com/htpasswd-generator/ lub http://htpasswdgenerator.net/ generujemy zawartość tego pliku - musimy podać login i hasło na jakie będziemy się logować do naszego zabezpieczonego Wordpressa. Po kliknięciu na "Create .htpasswd file", ukaże nam się wygenerowany ciąg znaków z danymi logowania - należy go skopiować.

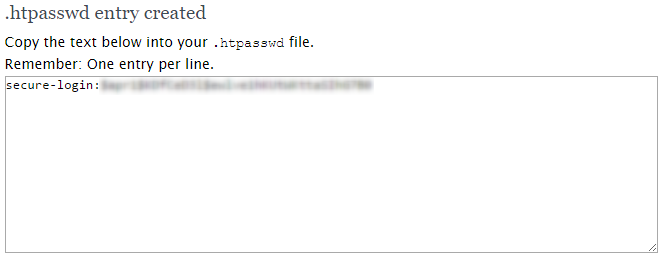

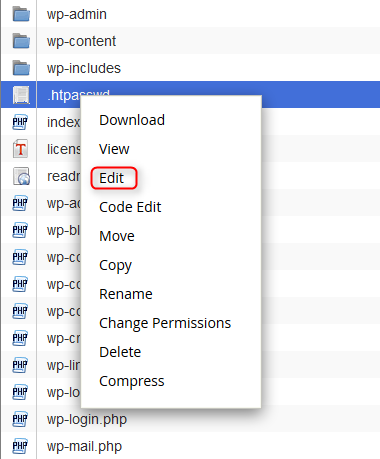

6. Otwieramy teraz do edycji wcześniej utworzony plik ".htpasswd" (klikamy prawym przyciskiem na właściwym pliku i wybieramy "Edit"), a nastepnie wklejamy do niego wygenerowaną ze strony zawartość.

7. Następnie w katalogu z Wordpressem, lokalizujemy plik o nazwie ".htaccess" - powinien już być utworzony. Jeśli go nie ma, to należy go utworzyć. W pliku ".htaccess" należy umieścić nastepującą zawartość:

Poza tym ogromnym problemem podczas ataków typu "Brute force" na instalację CMS typu Wordpress jest znaczne obciążenie serwera ciągłymi próbami logowania. Rozwiązaniem tego problemu może być wprowadzenie podwójnego logowania do swojego CMS'a. Poprzez pliki .htaccess i .htpasswd możemy ustawić dodatkowe logowanie do katalogu administratora w Wordpress domena.pl/wp-admin, a także do pliku domena.pl/wp-login.php. W ten sposób podwójnie zabezpieczymy się przed atakami typu "Brute force" - pod warunkiem, że ustawimy inny login i hasło niż do panelu logowania Wordpress. Dodatkowa korzyść polega na znacznym zmniejszeniu obciążenia serwera podczas takich ataków. Ponieważ autoryzacją po pliku .htpasswd zajmuje się serwer www Apache, a nie skrypt CMS'a napisany w PHP/MySQL.

W przypadku Wordpressa zabezpieczenie katalogu wp-admin nic nie da - należy zabezpieczyć plik wp-login.php. Niestety w cPanelu i DirectAdminie nie znajdziemy narzędzi do ochrony pojedynczych plików (jest jedynie narzędzie do ochrony katalogów). Z tego powodu część kroków trzeba będzie wykonać ręcznie.

1. Logujemy się do panelu administracyjnego konta - cPanel i klikamy ikonę "Menadżer plików" w sekcji "Pliki".

2. Wybieramy katalog gdzie znajduje się zainstalowana instancja Wordpressa, którego chcemy ochronić. Ważne, aby zaznaczyć opcję "Pokaż ukryte pliki (pliki z kropką).

3. Po wykonaniu tej operacji ukaże nam się menadżer plików. Jeśli wybraliśmy właściwy katalog z instalacją Wordpressa, to powinny się w nim znajdować: katalog "wp-admin" i plik "wp-login.php".

4. Następnie należy utworzyć nowy plik w katalogu z Wordpressem o nazwie ".htpasswd". U góry menadżera plików klikamy "+ Plik" - pojawi się okienko w którym podajemy nazwę pliku i naciskamy "Create New File".

5. Utworzony w poprzednim kroku plik ".htpasswd" będzie zawierał dane do naszego nowego logowania do Wordpressa. Korzystając z generatora plików .htpasswd dostępnego pod adresem http://www.htaccesstools.com/htpasswd-generator/ lub http://htpasswdgenerator.net/ generujemy zawartość tego pliku - musimy podać login i hasło na jakie będziemy się logować do naszego zabezpieczonego Wordpressa. Po kliknięciu na "Create .htpasswd file", ukaże nam się wygenerowany ciąg znaków z danymi logowania - należy go skopiować.

6. Otwieramy teraz do edycji wcześniej utworzony plik ".htpasswd" (klikamy prawym przyciskiem na właściwym pliku i wybieramy "Edit"), a nastepnie wklejamy do niego wygenerowaną ze strony zawartość.

7. Następnie w katalogu z Wordpressem, lokalizujemy plik o nazwie ".htaccess" - powinien już być utworzony. Jeśli go nie ma, to należy go utworzyć. W pliku ".htaccess" należy umieścić nastepującą zawartość:

<Files wp-login.php>

AuthName "Restricted Area"

AuthType Basic

AuthUserFile /home/nazwaUser/public_html/wordpress/.htpasswd

require valid-user

</Files>

ErrorDocument 401 "Denied"

Errordocument 403 "Denied"

AuthName "Restricted Area"

AuthType Basic

AuthUserFile /home/nazwaUser/public_html/wordpress/.htpasswd

require valid-user

</Files>

ErrorDocument 401 "Denied"

Errordocument 403 "Denied"

UWAGA: Zamiast "/home/nazwaUser/public_html/wordpress/.htpasswd", należy podać ścieżkę do wcześniej utworzonego pliku ".htpasswd". Na obrazku poniżej pokazany został sposób w jaki można z stworzyć właściwą ścieżkę: przez stworzenie ścieżki do folderu złączając zawartość 1 i 2 oraz dodanie nazwy pliku 3.